|

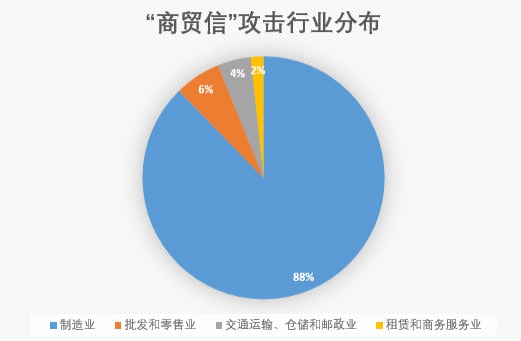

曾在全球大范圍爆發(fā)的“商貿(mào)信”病毒近日開始重新活躍。根據(jù)騰訊安全御見威脅情報(bào)中心監(jiān)測發(fā)現(xiàn),9月以來,“商貿(mào)信”釣魚郵件攻擊出現(xiàn)爆發(fā)式增長,攻擊目標(biāo)主要集中在工業(yè)制造及貿(mào)易行業(yè),占比高達(dá)88%。廣東由于經(jīng)濟(jì)發(fā)達(dá),相關(guān)行業(yè)密集,成為本次攻擊受害最嚴(yán)重的區(qū)域,占比達(dá)30%。

(圖:“商貿(mào)信”攻擊行業(yè)分布) 該病毒利用微軟漏洞將帶有office漏洞或宏代碼的誘餌文檔偽裝成訂單確認(rèn)、價(jià)格咨詢等文件,通過郵件在全球外貿(mào)行業(yè)內(nèi)大肆傳播。一旦用戶不慎運(yùn)行釣魚郵件的附件文檔,就會被植入遠(yuǎn)控木馬,企業(yè)機(jī)密信息將被不法黑客竊取。 騰訊安全專家經(jīng)過深入溯源分析后,發(fā)現(xiàn)不法黑客疑似使用一款名為“****郵件群發(fā)器”的軟件進(jìn)行郵箱地址采集和郵件批量投遞。據(jù)測算,該軟件具有每小時(shí)采集5000個(gè)郵箱地址的能力,并且會在發(fā)件時(shí)可以自動更換代理IP,具有極強(qiáng)的迷惑性。

(圖:“商貿(mào)信”攻擊流程) 通過與之前的攻擊活動進(jìn)行對比分析,騰訊安全技術(shù)專家指出,在此次惡意攻擊事件中,不法黑客與灰產(chǎn)從業(yè)人員相互勾結(jié),利用灰產(chǎn)研發(fā)的某郵件群發(fā)器軟件,一鍵獲取貿(mào)易分類信息網(wǎng)站上的公開郵箱地址,使用準(zhǔn)備好的釣魚郵件,進(jìn)行批量群發(fā)大肆“投毒”,只待受害人上鉤打開附件,進(jìn)而通過遠(yuǎn)控木馬對目標(biāo)進(jìn)行控制。

(圖:“商貿(mào)信”攻擊郵件) 事實(shí)上,騰訊安全御見威脅情報(bào)中心最早曾于2017年12月監(jiān)測發(fā)現(xiàn)“商貿(mào)信”病毒攻擊行為,其主要利用帶有漏洞攻擊代碼的Word文檔偽裝成采購清單、帳單等文件,通過郵件大量傳播,導(dǎo)致全球超150萬外貿(mào)從業(yè)者受到影響。 為更好地對抗來勢洶洶的“商貿(mào)信”病毒,騰訊安全基于騰訊安全反病毒實(shí)驗(yàn)室的安全能力、依托騰訊在云和端的海量數(shù)據(jù),研發(fā)出獨(dú)特的威脅情報(bào)和惡意檢測模型系統(tǒng)——騰訊御界高級威脅檢測系統(tǒng),可高效檢測此類未知威脅,并通過對企業(yè)內(nèi)外網(wǎng)邊界處網(wǎng)絡(luò)流量的分析,感知漏洞的利用和攻擊。通過部署御界高級威脅檢測系統(tǒng),可及時(shí)感知惡意流量,檢測釣魚網(wǎng)址和遠(yuǎn)控服務(wù)器地址在企業(yè)網(wǎng)絡(luò)中的訪問情況,保護(hù)企業(yè)網(wǎng)絡(luò)安全。

(圖:騰訊御界高級威脅檢測系統(tǒng)) 此外,騰訊安全反病毒實(shí)驗(yàn)室負(fù)責(zé)人馬勁松提醒廣大用戶,務(wù)必提高網(wǎng)絡(luò)安全防范意識,不要輕易點(diǎn)擊來歷不明的郵件附件;升級office系列軟件到最新版本,及時(shí)修復(fù)office程序漏洞,不要隨意打開附帶宏代碼的office文檔;推薦使用騰訊電腦管家等主流殺毒軟件,可有效防御此類木馬病毒攻擊。同時(shí),建議企業(yè)郵箱網(wǎng)管將以下發(fā)件郵箱設(shè)置為黑名單:kieth@sdgtrading.co.uk,export@connect-distribution.co.uk,accounts@snapqatar.com,account@sh-seacare.com,banglore@scsplindia.com,pk3195@dataone.in。 (責(zé)任編輯:夢晶) |

騰訊安全:每天數(shù)千封“毒”郵件襲擊制造業(yè),廣東成“商貿(mào)信”病毒

時(shí)間:2019-09-25 13:28

來源:中國傳媒聯(lián)盟作者:中媒聯(lián)動

曾在全球大范圍爆發(fā)的商貿(mào)信病毒近日開始重新活躍。根據(jù)騰訊安全御見威脅情報(bào)中心監(jiān)測發(fā)現(xiàn),9月以來,商貿(mào)信釣魚郵件攻擊出現(xiàn)爆發(fā)式增長,攻擊目標(biāo)主要集中在工業(yè)制造及貿(mào)易行業(yè),占比高達(dá)88%。廣東由于經(jīng)濟(jì)發(fā)達(dá),相關(guān)行業(yè)密集,成為本次攻擊受害最嚴(yán)重的區(qū)域,占比達(dá)30%。 (圖:商貿(mào)信攻擊行業(yè)分布) 該病毒利用微軟漏洞將帶有office漏洞或宏代碼的誘餌文檔偽裝成訂單確認(rèn)、價(jià)格咨詢等文件,通過郵件在全球外貿(mào)行業(yè)內(nèi)大肆傳播。一旦用戶不慎運(yùn)行釣魚郵件的附件文檔,就會被植入遠(yuǎn)控木馬,企業(yè)機(jī)密信息將被不法黑客竊取。 騰訊安全

頂一下

(0)

0%

踩一下

(0)

0%

------分隔線----------------------------

- 熱點(diǎn)文章

-

- 2014年湖北互聯(lián)網(wǎng)大會在漢舉辦

- 聯(lián)通關(guān)閉垃圾短信端口1.6萬個(gè) 投訴降

- 運(yùn)城綠絲帶網(wǎng)絡(luò)志愿服務(wù)隊(duì):謹(jǐn)防電信

- 大數(shù)據(jù):物聯(lián)網(wǎng)的核心驅(qū)動力

- 東信北郵通信安全解決方案獲評2015行業(yè)

- 4G局中局——《互聯(lián)網(wǎng)周刊》封面故事

- 工信部電信研究院已啟動5G研究工作

- 衡陽市民遭遇移動強(qiáng)行開通免費(fèi)服務(wù) 是

- 4G商用再續(xù)流量經(jīng)營題:首輪考驗(yàn)鎖定價(jià)

- 重慶華僑城異想天開IP新春表情包上線